FutureNet

RAシリーズ

連携機能

5. LDAP連携(応答アトリビュート取得編)

5.LDAP連携(応答アトリビュート取得)

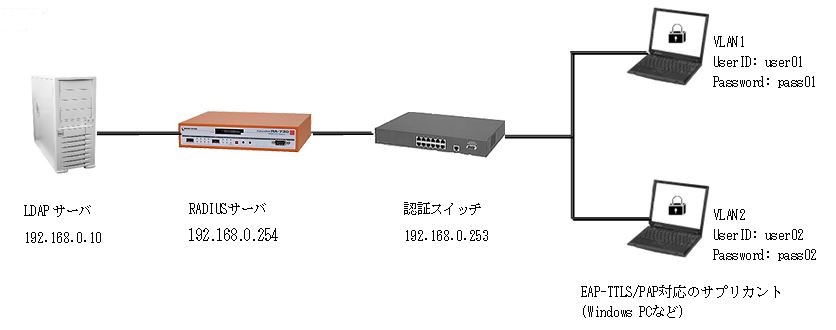

ユーザ認証に外部サーバとしてLDAPを利用し応答アトリビュートをLDAPサーバより取得する方法を紹介します。

ここでは、認証方式は、EAP-TTLSを利用します。

RADIUSサーバのローカルにはユーザは登録せず、LDAPサーバのみでユーザ認証を行い、

VLAN情報をLDAPサーバから取得してRADIUSクライアント(認証スイッチ)に応答アトリビュートとして渡します。

【構成】

設定概要:

| 対象装置 | |

| LDAPサーバ | ユーザ情報の登録 |

| RADIUSサーバ | CA設定 |

| CA証明書の取り出し | |

| サーバ証明書の発行(RADIUSサーバ用) | |

| 認証方式などの基本設定 | |

| クライアント登録 | |

| LDAPサーバ設定 | |

| DNSサーバ設定 | |

| 認証スイッチ | 認証サーバの登録 |

| Windowsなどの端末 | CA証明書の登録 |

| 認証方式などのサプリカント設定 |

【設定】

LDAPサーバには、「uid」、「radTunnelType」、「radTunnelMediumType」、「radTunnelPrivGroupId」が

スキーマにて定義されており、各ユーザには、以下の内容が登録されているものとします。

| <uid:user01> | 値 | 備考 |

| radTunnelType | 13 | VLAN |

| radTunnelMediumType | 6 | 802 |

| radTunnelPrivGroupId | VLAN1 |

| <uid:user02> | 値 | 備考 |

| radTunnelType | 13 | VLAN |

| radTunnelMediumType | 6 | 802 |

| radTunnelPrivGroupId | VLAN2 |

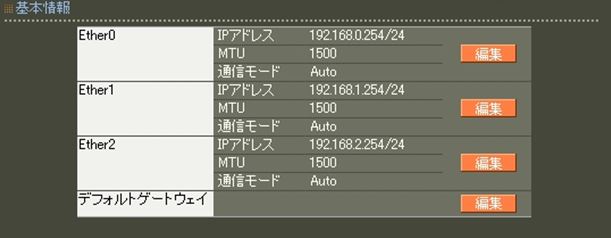

ネットワーク設定(管理機能/ネットワーク/基本情報)

Ether0 のIPアドレスを 192.168.0.254/24 に設定します。

MTU及び通信モード、Ether1、Ether2はお使いの環境に合わせて設定してください。

ここでは初期値のままとします。デフォルトゲートウェイは外部のDNS、NTPサーバを使用しないのであれば

特に設定する必要はありません。

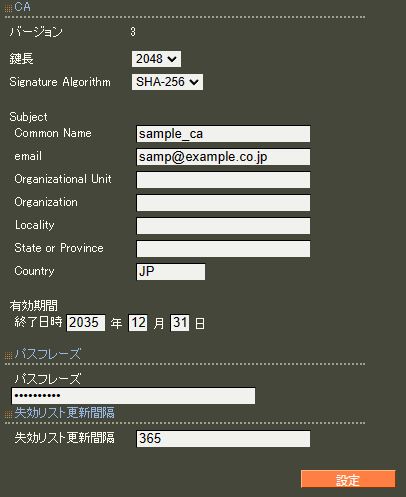

CA設定(CA/CA/CRL)

EAP-TTLS認証を使用する場合はCAの設定が必要になります。

また、CAの作成や証明書の発行を行う際は内蔵時計が正しく設定されているか確認することをお奨めします。

CAの作成では Common Name、有効期間、パスフレーズ、失効リスト更新間隔 の入力が必須です。

また、CAの再編集はできませんので設定の際は内容を十分確認してください。

CAを削除した場合は発行済みの全ての証明書も削除されますのでご注意ください。

ここでは下記内容で設定します。

| <CA設定> | 値 | 備考 |

| バージョン | 3 | |

| 鍵長 | 2048 | |

| Signature Algorithm | SHA-256 | |

| Common Name | sample_ca | |

| samp@example.co.jp | ||

| Country | JP | |

| 有効期間(終了日時) | 2035年12月31日 | |

| パスフレーズ | passsample | |

| 失効リスト更新間隔 | 365 |

CA作成後はCA証明書画面より 取り出し ボタンを押下してCA証明書を取得し、サプリカントへインストールします。

RADIUSサーバ証明書設定(CA/証明書)

ここではEAP-TTLSで使用するRADIUSサーバ証明書を発行します。

証明書画面から 新規追加 ボタンを押下します。

ここでは、下記内容で設定します。

| <サーバ証明書設定> | 値 | 備考 |

| バージョン | 3 | |

| 鍵長 | 2048 | |

| Signature Algorithm | SHA-256 | |

| Common Name | RA_server | |

| Country | JP | |

| 有効期間(終了日時) | 2030年12月31日 14時59分 | GMTで指定します |

| パスフレーズ | passsample | |

| 失効リスト更新間隔 | 365 | |

| Key Usage | digitalSignature | |

| keyEncipherment | ||

| Extended Key Usage | server Auth |

※バージョン3 のサーバ証明書を作成する場合には、通常最低限以下のKey Usage/Extended KeyUsage を指定するようにします。

実際にどのKey Usage/Extended Key Usage を必要とするかは通信相手のソフトウェアに依存します。

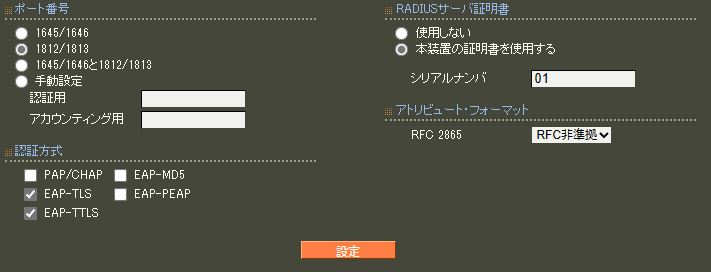

認証方式の設定(RADIUS/サーバ/基本情報)

認証方式に EAP-TLS, EAP-TTLS , 内部認証で使用するプロトコルを選択します。

※EAP-TTLSを利用するにはEAP-TLSも選択する必要があります。

ここでは、下記内容で設定します。

| 値 | 備考 | |

| ポート番号 | 1812/1813 | |

| 認証方式 | PAP/CHAP | |

| EAP-TLS | ||

| EAP-TTLS | ||

| RADIUSサーバ証明書 | 本装置の証明書を使用する | |

| 01 | 前項で発行したRADIUSサーバ証明書のシリアルナンバー |

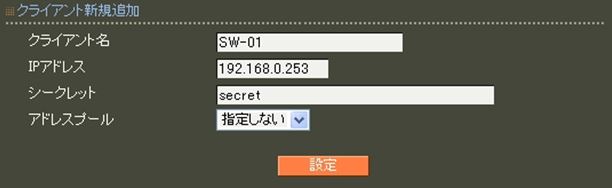

RADIUSクライアント設定(RADIUS/サーバ/クライアント)

ここでは下記内容で認証スイッチの情報を設定します。

| 値 | 備考 | |

| クライアント名 | SW-01 | |

| IPアドレス | 192.168.0.253 | |

| シークレット | secret | 認証スイッチに設定したシークレット |

| アドレスプール | 指定しない |

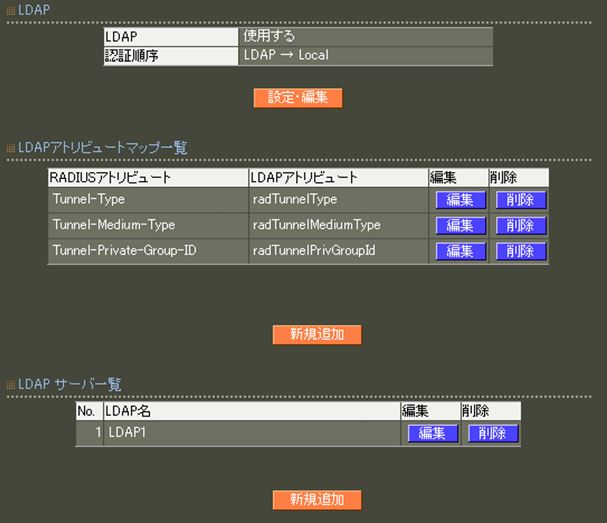

LDAP設定(RADIUS/サーバ/LDAP)

LDAP画面の上段より 設定・編集 ボタンを押下し設定画面を開きます。

ここでは、下記内容で設定します。

| 値 | 備考 | |

| LDAP | 使用する | |

| 認証順序 | LDAP → LOCAL |

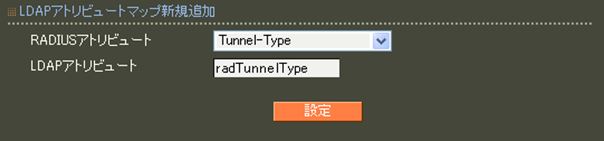

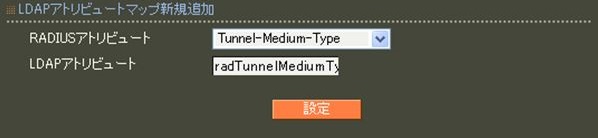

LDAP画面中段 LDAPアトリビュートマップ一覧より 新規追加 ボタンを押下して

RADIUSのアトリビュートとLDAPのアトリビュートの対応付けを行います。

この設定を行う事で認証が成功した場合、認証応答パケットにLDAPサーバより取得したアトリビュート値が

セットされます。

応答アトリビュートプロファイルを新たに作成する必要はありませんが、LDAPサーバより取得した値以外に

応答アトリビュートとして返したい時は、応答アトリビュートプロファイルを作成します。

ここでは、下記3つのアトリビュートの対応づけを設定します。

| RADIUSアトリビュート | LDAPアトリビュート | |

| Tunnel-Type | <-> | radTunnelType |

| Tunnel-Medium-Type | <-> | radTunnelMediumType |

| Tunnel-Private-Group-ID | <-> | radTunnelPrivGroupId |

LDAP画面下段 LDAPサーバ一覧より 新規追加 ボタンを押下してLDAPサーバを追加します。

ここでは、下記内容で設定します。

| <LDAP設定> | 値 | 備考 |

| No. | 空白 | |

| LDAP名 | LDAP1 | |

| IPアドレス | 192.168.0.10 | |

| ポート | 389 | |

| ベースDN | ou=sales,dc=ldap1,dc=local | |

| バインドDN | cn=admin,dc=ldap1,dc=local | |

| パスワード | adminpass1 | LDAP1用ログインパスワード |

| フィルタオブジェクト | 空白 | |

| フィルタアトリビュート | uid | |

| セキュリティ | None |

全てのLDAP設定が終了すると以下のようになります。

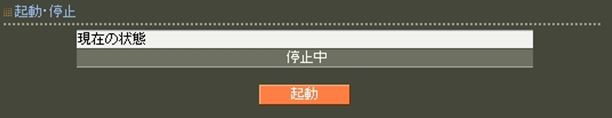

RADIUSサービス起動(RADIUS/サーバ/起動・停止)

最後に 起動 ボタンを押下してRADIUSサービスを起動します。

※既に現在の状態が、動作中 の場合は、 再起動 ボタンを押下してサービスを再起動します。

以上で設定は完了です。

目次

更新情報

→ 一覧へカテゴリ

タグ

- CRG

- DDNS

- DHCP

- DNAT

- DNSインターセプト

- Ethernet

- IIJモバイル

- IKE Modeconfig

- IKEv2 Configuration Payload

- IPinIP

- IPoE

- IPv6

- KDDI

- L2TPv3

- MAP-E

- NGN

- NTTドコモ

- PBR

- Policy Based IPsec

- PPP

- PPPoE

- QoS

- RADIUS連携

- RAシリーズ

- Route Based IPsec

- SMS

- SNAT

- SoftBank

- UPnP

- URL転送

- VLAN

- VRRP

- Web認証

- WiMAX

- コンフィグロールバック

- ネットイベント

- フィルタ

- ブリッジ

- モニタログ

- ワイモバイル

- 仮想スイッチ

- 冗長化

- 無線LAN